Jak zabezpečit Windows server

Poslední aktualizace 13. 8. 2024

Úvod

V posledních letech se značně rozmohla forma DDoS útoků s využitím UDP reflexe se zesílením (UDP-Based Amplification Attacks), které spoléhají na veřejně přístupné nezabezpečené servery a pomocí amplifikačního faktoru zahlcují cíle množstvím požadavků.

Zjednodušeně, nemáte-li správně zabezpečené služby, které běží na vašem serveru, necháváte útočníkům otevřené dveře a umožňujete jim, aby váš server využili jako prostředníka pro útok. Když se jim to podaří, získají hned dvě výhody. Skrze váš server mohou útok zesílit, protože některé protokoly dovolí zvýšit původní sílu útoku o 10–100násobek. Současně mohou využívat i několika desítek až tisíců takových prostředníků. Neexistuje tudíž jediný bod, ze kterého útok vychází, a tak se pro cíl útoku komplikuje obrana při probíhajícím útoku. Pokud jste se stali prostředníkem útoku, většinou to zjistíte až ve chvíli, kdy dojde k oznámení o účasti na útoku ze strany poskytovatele připojení vašeho serveru, případě cíle útoku.

Připravili jsme pro vás návody pro zabezpečení některých běžně zneužívaných UDP protokolů.

O mechanismu útoků:

- https://www.root.cz/clanky/ddos-utoky-jak-se-ucinne-branit/

- https://www.root.cz/clanky/princip-amplification-utoku-zneuzivajicich-dns-ntp-a-snmp/

Zabezpečení LDAP

LDAP protokol je v dnešní době často zneužíván přes komunikaci pomocí UDP protokolu k amplifikačním útokům. Je potřeba mít server proti takovému zneužití zabezpečen.

Pokud nepotřebujete využívat LDAP přes UDP a nepotřebujete mít k serveru takový přístup, úplně jej zakažte:

- Na serveru spusťte wf.msc (pravé tlačítko na start > run/spustit).

- Otevřete Inbound rules vlevo na liště.

- Najděte službu Active Directory Domain Controller – LDAP (UDP-In).

- Klikněte pravým tlačítkem na pravidlo a označte Disable Rule.

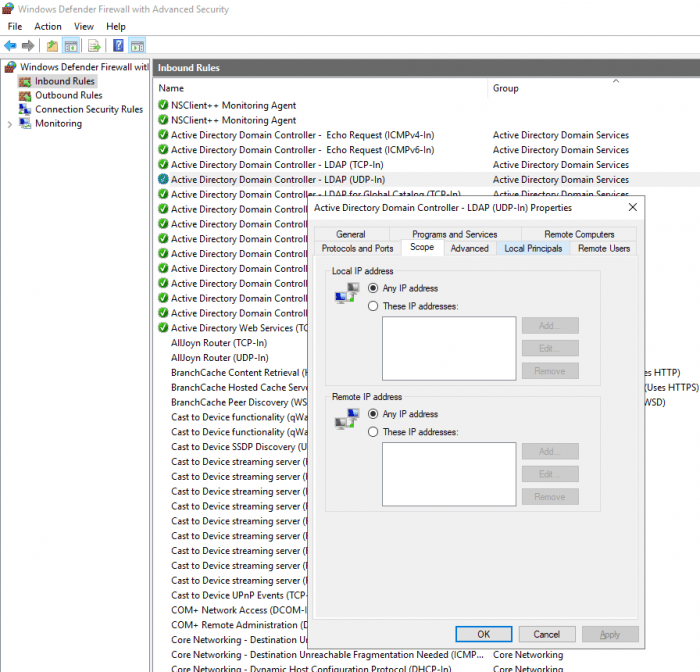

V případě, že potřebujete přistupovat k LDAP z jiných serverů, nastavte takto:

- Na serveru spusťte wf.msc (pravé tlačítko na start > run/spustit).

- Otevřete Inbound rules vlevo na liště.

- Najděte službu Active Directory Domain Controller – LDAP (UDP-In).

- Pravým tlačítkem klikněte na pravidlo a zvolte Properties.

- Zvolte záložku Scope.

- Pod sekcí Remote IP address zvolte These IP addresses:.

- Pro každou IP adresu, nebo rozsah IP adres, který by měl mít k serveru přístup, zvolte ADD… a přidejte IP adresy, případně rozsahy.

- Po skončení nastavení klikněte OK pro uložení pravidla.

V případě, že chcete omezit komunikaci LDAP přes TCP protokol vytvořte pravidla pro:

- Active Directory Domain Controller – LDAP (TCP-In)

- Active Directory Domain Controller – Secure LDAP (TCP-In)

Vypnutí DNS rekurze

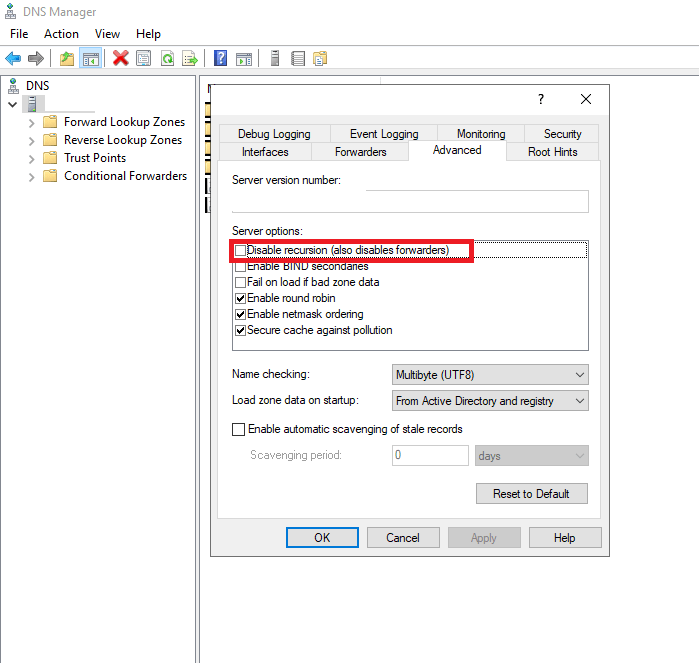

Pokud je DNS rekurze na serveru povolena, server se na základě požadavku od klienta dotazuje dalších DNS serverů pro resolve celého DNS jména před odesláním odpovědi nazpět. Toto nastavení značnou mírou zvyšuje zranitelnost serveru k amplifikačním útokům. Rekurze by měla být na serveru VŽDY zakázána pro IPv4/IPv6 klienty, kteří jsou mimo sítě, kde chcete rekurzívní DNS poskytovat.

- Připojte se na server.

- Otevřete DNS manager (start > administrative tools > DNS).

- Pravým tlačítkem klikněte na server pod záložkou DNS a rozklikněte properties.

- V záložce Advanced zaškrtněte Disable recusrion.

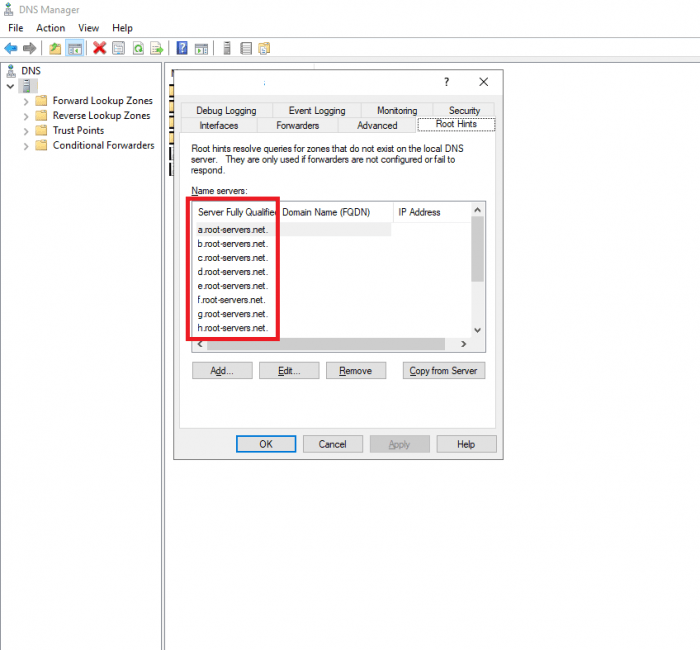

- V záložce Root Hints smažte všechny root hints a klikněte na OK.

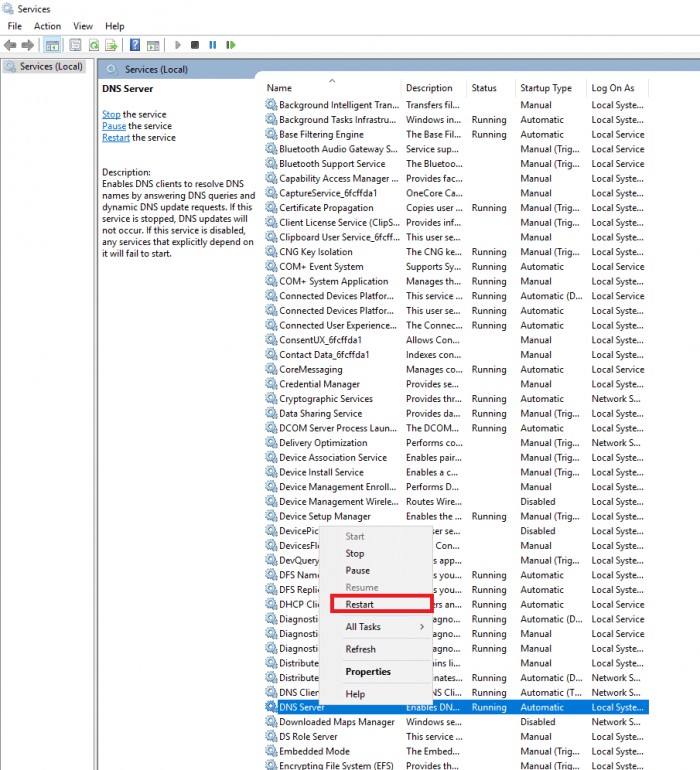

- Restartujte DNS služby: otevřete services > DNS server > klikněte pravým tlačítkem a zvolte restart.