Implementace RPKI aneb Jak přispět k vyšší bezpečnosti internetu

Víte, jak funguje internet, co se děje s přenášenými daty a jak se vybírá nejlepší trasa pro různá spojení? Slouží k tomu BGP protokol, u nějž se za poslední roky prokázalo několik zranitelností. Situaci může zlepšit RPKI, kryptografický upgrade, který jsme se rozhodli implementovat i v MasterDC. Prozradíme vám proč.

Abychom pochopili, jak funguje BGP protokol a jaká jsou jeho největší úskalí, je potřeba se alespoň ve zkratce podívat na to, jak vůbec funguje internet. Začneme od té nejmenší složky – samotného uživatele. Každá koncová stanice v síti má svou IP adresu, např. 192.168.0.2, spadající pod určitý IP rozsah, např. 192.168.0.0/16. Skupina těchto rozsahů a směrovačů tvoří tzv. autonomní systém, který má společnou směrovací politiku a stejného správce. Vlastníky autonomních systémů, tedy nezávislých počítačových sítí, jsou typicky poskytovatelé internetových služeb nebo provozovatelé datacenter.

Maximální bezpečí pro vaše IT

Dobře zabezpečená síť je prvním krokem pro bezpečné služby. V MasterDC si na kyberbezpečnosti zakládáme, což stvrzuje i členství v projektu FENIX spojujícím důvěryhodné sítě. Naše datacentra vám proto poskytnou kvalitní zázemí pro provoz IT infrastruktury.

Jednotlivé autonomní systémy jsou globálně propojeny routery, a tak si mezi sebou mohou vyměňovat informace. Data putují nejrůznějšími trasami, aby se co nejrychleji dostaly do svého cíle. V praxi to znamená, že datagram (datový paket protokolu IP) projde několika autonomními systémy.

Jak funguje BGP routing

Ideální trasu pro přepravu dat vybírá protokol BGP (Border Gateway Protocol). Ten definuje způsob, jak si autonomní systémy mezi sebou předávají informace, jak lze dosáhnout prefixu určité sítě (u výše uvedené IP adresy je prefix číslo před lomítkem) a oznamuje dostupnost sítí, přes něž lze přenos realizovat. BGP zpráva přicházející k autonomnímu systému (AS2) vždy obsahuje cestu, kterou zvolil zdrojový autonomní systém (AS1) k IP prefixu. Přijetím této zprávy AS2 souhlasí s trasou, kterou pro dosažení IP prefixu vybral AS1.

Každý autonomní systém, který BGP využívá, vybírá jen jednu cestu k danému prefixu na základě podmínek stanovených správcem sítě. Výběr cesty se odvíjí ale i od délky přenosu, ceny peeringu a dalších obchodních vztahů. Určitou roli hrají i technologické či politické aspekty.

Největší minusy BGP a možná rizika

Přijetí zprávy a důvěra jednotlivých BGP routerů, které spolu během přenosu komunikují, je výchozí vlastností BGP protokolu. Po přijetí zprávy dojde k instalaci IP prefixu a daný autonomní systém začne tento prefix oznamovat ostatním sítím využívajícím BGP. Problémem je, že každý autonomní systém, který získal přístup k BGP routeru, může oznámit jakýkoli prefix.

BGP protokol vznikl v dobách, kdy světovou síť tvořilo jen pár autonomních systémů s dobrými vzájemnými vztahy. Nikoho proto ani nenapadlo, že by měl ověřovat důvěryhodnost nebo třeba zdroj oznamovaného prefixu. Podvržené IP prefixy přitom mohou vést k DoS útokům. Časté jsou navíc i neúmyslné chyby v konfiguraci, které mohou zavinit nejen nedostupnost vlastní sítě, ale umí negativně ovlivnit i ostatní sítě či dokonce značnou část internetu.

Jak funguje BGP a proč dochází k hijackingu.

Typické případy zneužití BGP

- Prefix hijacking – Jedná se o proces úmyslného i neúmyslného převzetí kontroly nad skupinou IP prefixů jiné sítě. Docílí se toho změnou trasy, která je použita pro přenos informace. Při výběru trasy vyhrává vždy specifičtější prefix, a proto k provedení hijackingu prefixu stačí oznámit BGP routeru delší prefix než je prefix potenciální oběti (např. 208.65.152.0/23 je kratší, a tedy méně specifický než 208.65.152.0/24, proto je druhý prefix preferován a pro přenos je zvolena druhá trasa). Existují i případy částečného hijackingu prefixu. V takovém případě oznamují dva autonomní systémy stejný IP prefix o totožné délce.

- Manipulace trasy (route manipulation) – Po přijetí zprávy se IP prefix nainstaluje do BGP tabulky, kde se uchovávají všechny trasy. Během manipulace trasy se neznámé zařízení snaží obsah tabulky změnit, bránit v provozu a dosažení zamýšleného cíle.

- Route leaks – Chybná konfigurace routeru nebo překlepy v konfiguraci filtru způsobí, že router přijme každou informaci, kterou obdrží a stejně tak pošle každou informaci dále. Informace se pak může rozšířit do internetu a autonomní systémy po celém světě zahájí směrování přenosu v závislosti na výsledku rozhodovacího procesu svého BGP. V mnoha případech to může vést ke zpomalení přenosů, ale i ztrátám dat.

Nejznámější BGP hijacking: YouTube vs. Pakistan Telekom

Nejčastěji zmiňovaným příkladem BGP hijackingu je ten, který v roce 2008 způsobil globální výpadek YouTube. Během únorové neděle vyhlásila společnost Telekom v Pákistánu prefix 208.65.153.0/24. Cílem bylo splnit požadavek vlády a zablokovat přístup k některým videím na YouTube.

Poskytovatel internetového připojení pákistánského Telekomu, hongkongská společnost PCCW, přijal tuto zprávu a začal prefix 208.65.153.0/24 oznamovat ostatním autonomním systémům, jejichž routery začaly směrovat provoz do Pákistánu.

Tato zpráva však nebyla autorizována a nedopatřením obsahovala prefixy, které patřily platformě YouTube. Telekom tak odklonil provoz YouTube na své servery na několik desítek minut. Situaci zachránilo až oznámení YouTube v podobě prefixů 208.65.153.128/25 a 208.65.153.0/25, které byly specifičtější, díky čemuž se podařilo provoz přivést zpátky.

RPKI ověří původ informace, routery ji tak mohou nepřijmout

Kryptografický update RPKI ověřuje, zda je oznámení trasy autorizováno legitimním vlastníkem IP, čímž limituje oznamování neoprávněných a neplatných prefixů. Vlastníci autonomních systémů vytvoří díky RPKI prohlášení, v němž informují o trasách, které budou oznamovat a které lze kryptograficky ověřit pomocí prefixů, jež vlastní.

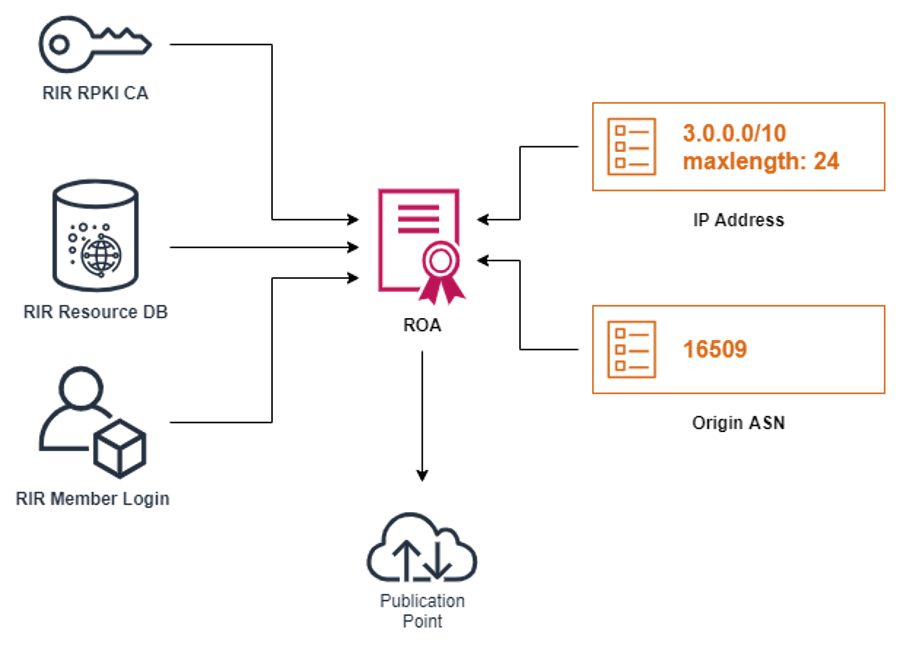

Tato prohlášení se nazývají ROA. Jedná se o kryptograficky podepsané objekty potvrzující, že daný autonomní systém je oprávněn vytvářet konkrétní IP prefix a oznamovat ho ostatním autonomním systémům.

Jak to přesně funguje?

- Legitimní vlastník IP prefixu vydá certifikát, neboli ROA, v němž stojí, které autonomní systémy budou jejich prefixy oznamovat a jaká bude jejich maximální délka.

- Vlastníci ostatních autonomních systémů si mohou nastavit svá pravidla pro směrování na základě RPKI ověřování v porovnání s vytvořenými ROA. Díky tomu pak budou neplatná oznámení odmítnuta.

ROA si mohou vytvořit tzv. CA (certifikované autority), které jsou považovány za důvěryhodné. ROA, soubor v prostém textu, si lze stáhnout od těchto oficiálních autorit do RPKI validátoru zprovozněného na serverech ve vlastní síti. Routery pak budou rozhodovat o přijetí, odmítnutí nebo snížení priority oznamovaných prefixů na základě informací obdržených od RPKI. Jestliže RPKI označí oznámený prefix a trasu za neplatné, znamená to, že nesouhlasí s údaji uvedenými v ROA.

Ověřený uživatel, jehož síť je vedena jako CA (v souvislosti s RPKI též TA, trust anchor) a je součástí databáze regionálního internetového registru, si může vytvořit ROA. Zdroj: aws.amazon.com.

Například pokud autonomní systém označený AS123 uvede ve svém ROA rozsah 1.1.0.0/22, ale router místo toho obdrží stejný rozsah od autonomního systému označeného AS456, pak je trasa AS456 vyhodnocena jako neplatná a router využívající RPKI toto oznámení nepřijme.

Je potřeba dodat, že ani RPKI není perfektní a k jeho správné implementaci a plné funkčnosti je nezbytné určité know-how. Ostatně stejně jako ke konfiguraci BGP protokolu. RPKI dokáže ověřit, zda je autonomní systém oprávněn oznamovat konkrétní IP prefix, neumí ale ověřit celé spojení. Doposud však neexistuje lepší způsob jak zvýšit bezpečnost komunikace mezi sítěmi.

Implementace RPKI v MasterDC a podpora bezpečného internetu

V MasterDC neustále pracujeme na zvýšení bezpečnosti naší sítě a aktivně se podílíme i na bezpečném propojování sítí v internetu. Také proto jsme se rozhodli implementovat RPKI do konce letošního roku. Přestože kolem něj stále panují obavy z omezení svobody internetu, věříme, že v současné době je to jedna z nejlepších cest, jak se vyhnout hijackingu a s ním často souvisejícím DoS útokům.

Množství příchozích oznámení IP prefixů není možné ručně a individuálně kontrolovat a RPKI je proto nejefektivnější způsob, jak zaručit přijímání a oznamování důvěryhodných IP prefixů, zajistit bezpečnou síť pro nás i naše zákazníky a vyhnout se problémům s nedostupností sítě nebo úniku dat.