Služba Radware DefensePro chrání síťový provoz před útoky a provádí behaviorální analýzu datového toku. Díky průběžnému učení statického profilu provozu sítě útoky automaticky rozpozná a zablokuje. Zákazníci, kteří toto bezpečnostní řešení pro své služby využívají, mají možnost si zobrazit detailní informace o odfiltrovaných útocích v sekci Síťové služby v Zákaznické administraci.

Popis sekce a filtr statistik

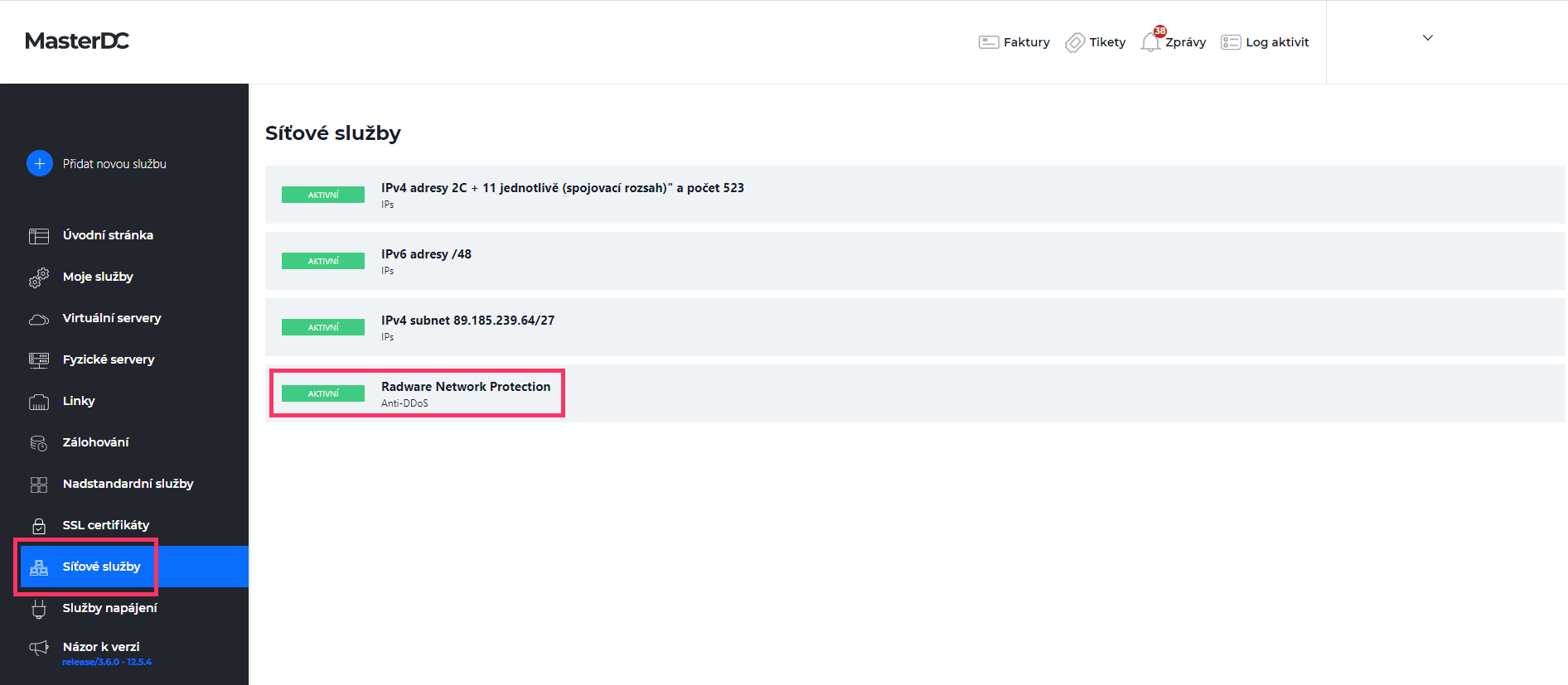

Přihlaste se do Zákaznické administrace na https://admin.masterdc.com/. Po přihlášení vyberte v levém bočním menu položku Síťové služby, kde najdete i službu Radware Network Protection.

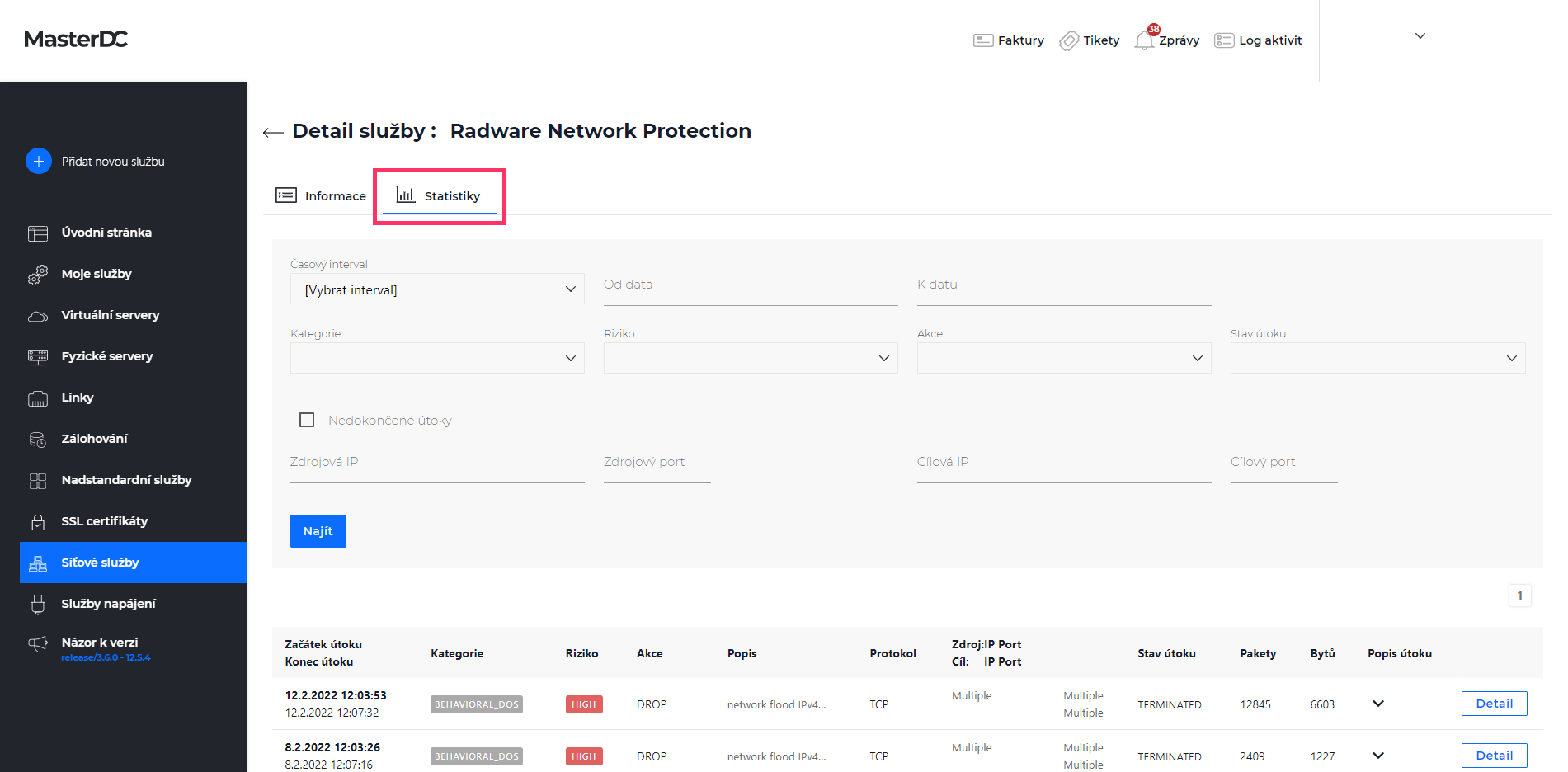

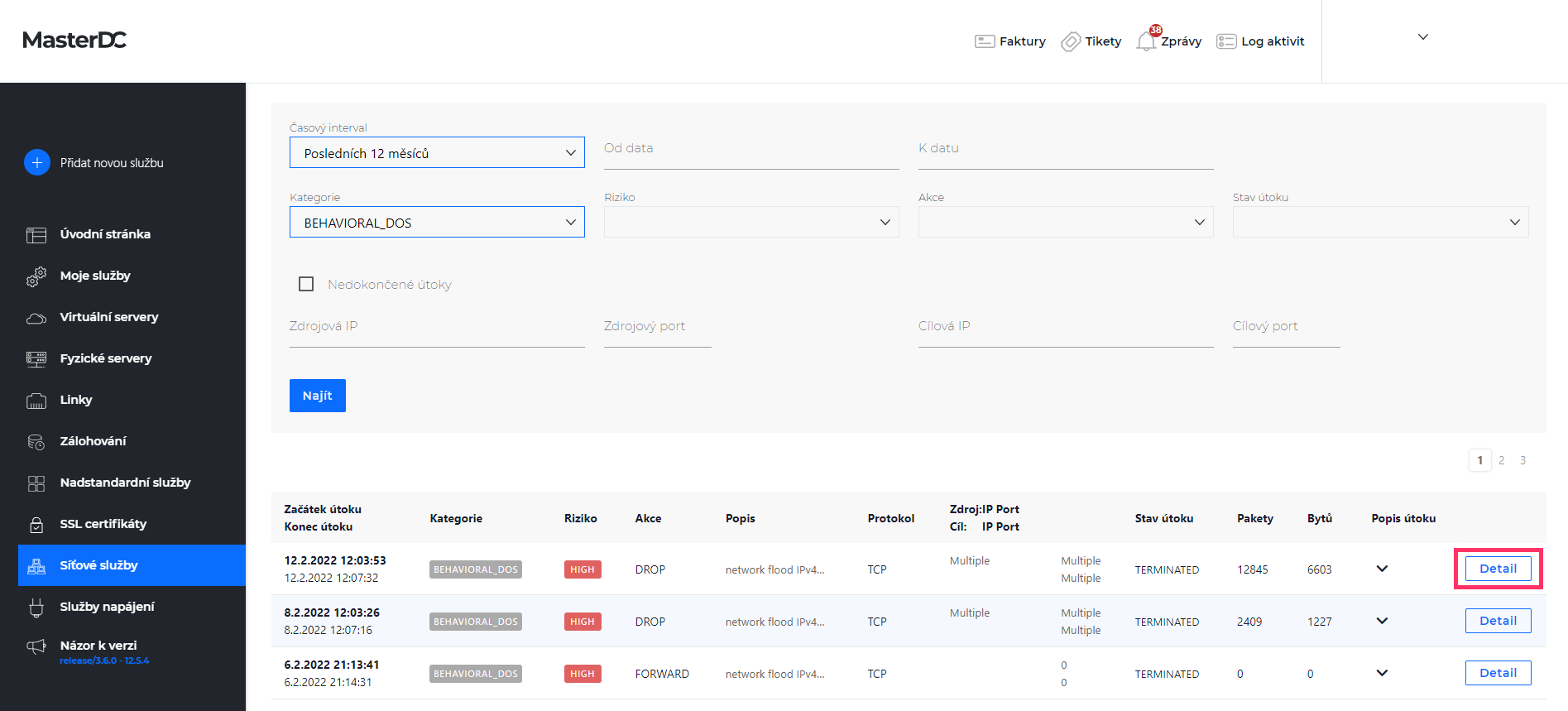

Výběr této položky vás přesměruje na detail služby – informace o službě a platbě. V této sekci můžete přejít do záložky Statistiky, která zobrazí možnosti vyfiltrování blokovaných útoků.

Položky filtrování

- Časový interval / od data, k datu – období, za které chcete útoky vypsat

- Kategorie – typ útoku

- Riziko – klasifikace rizika útoku

- Akce – akce provedená proti útoku, podrobný popis v tabulce č. 1

- Stav útoku – informace o aktuálním stavu útoku, podrobný popis v tabulce č. 2

- Zdrojová IP a port – zdrojová IP útoku

- Cílová IP a port – cílová IP útoku

| Název akce | Popis |

| Bypass | DefensePro před tímto typem útoku nechrání, ze zařízení ale data odesílá a může jej nahlásit |

| Challenge | aktivní ověření zdroje paketu |

| Destination_Reset | DefensePro odesílá TCP-Reset paket do cílové destinace IP adresy a portu |

| Drop | tiché zahození paketu |

| Drop_Quarantine | zahození provozu a uzavření cílové destinace do karantény (přes funkci The Web Quarantine) |

| Forward | DefensePro dále zpracovává provoz, případně přeposílá pakety na cílovou IP |

| http_200_Ok | odesílá předdefinovanou odpověď 200 OK, spojení na straně severu ponechává otevřené |

| http_200_Ok_Reset_Destination | odesílá předdefinovanou odpověď 200 OK, posílá paket TCP-Reset na stranu serveru k uzavření spojení |

| http_403_Forbidden | odesílá předdefinovanou odpověď 403 Forbidden, spojení na straně serveru zůstává otevřené |

| http_403_Forbidden_Reset_Dest | odesílá předdefinovanou odpověď 403 Forbidden, posílá serveru paket TCP-Reset k uzavření spojení |

| Proxy | proxy |

| Quarantine | uzavírá cílovou destinaci do karantény (přes funkci The Web Quarantine) |

| Source_Destination | odeslání paketu TCP-Reset na cílovou IP adresu paketu |

| Source_Reset | odeslání paketu TCP-Reset na zdrojovou IP adresu paketu |

Tabulka č. 1 – popis akcí provedených proti útokům.

| Stav útoku | Popis |

| Occured | relevantní pro „signature-based útoky“, každý paket shodující se signaturou byl nahlášen jako útok a zamítnut |

| Ongoing | právě probíhající útok (obvykle u DoS, Scans a dalších útoků, které zahrnují několik bezpečnostních událostí) |

| Sampled | byl zaznamenán a uložen vzorek provoz útoku |

| Started | byl detekován útok obsahující více než jednu bezpečnostní událost (např. DoS, Scan atp.) |

| Terminated | neexistují žádné další pakety, které by odpovídaly charakteristikám útoku, útok byl označen za ukončený |

Tabulka č. 2 – popis stavů útoků.

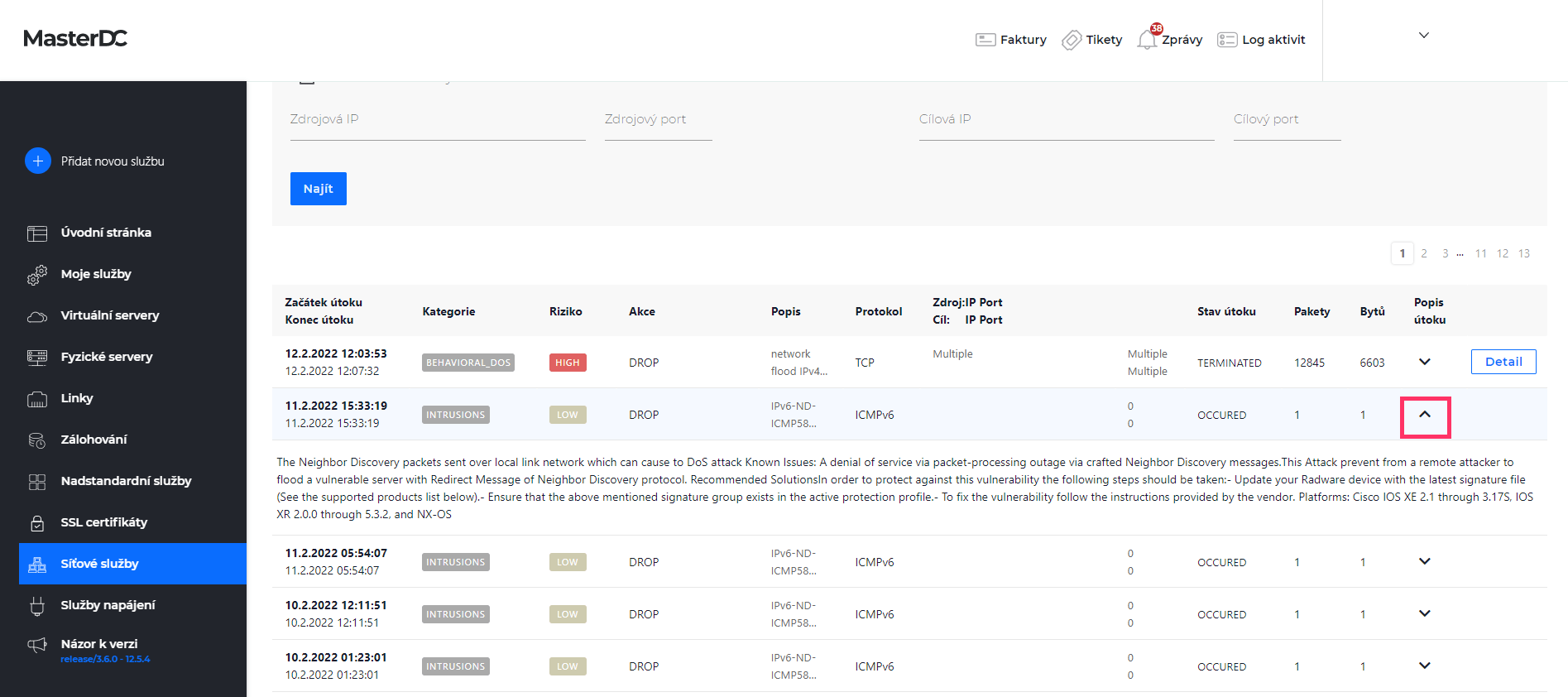

U všech vyfiltrovaných útoků najdete vedle základních parametrů i podrobný popis hrozby včetně doporučení, jaké kroky podniknout k eliminaci dalších rizik.

Behaviorální DoS útoky

U behaviorálních DoS útoků jde zobrazit bližší report, a to včetně footprintu (tj. automaticky vygenerovaného filtru pro odstranění útoku), charakteristiky a grafu útoku. Pokud si chcete prohlédnout tyto podrobnosti, klikněte ve výpisu na tlačítko Detail u behaviorálního DoS.

Záložka Footprint

Záložka Footprint obsahuje automaticky generovaný filtr provozu útoku, který byl vygenerován behaviorálním modulem DefensePro v této podobě:

Verze: 1

[ OR vlan-tag=1325,1323,] AND [ AND destination-ip=XXX.XXX.XXX.XX, AND ttl=51,54,]Tabulka č. 3 níže vysvětluje jednotlivé hodnoty tohoto údaje.

| Hodnota | Význam |

| Protocol | protokol, který útok používá nebo použil |

| Source L4 Port | zdrojový port L4, který útok využil |

| Physical Port | fyzický port útoku |

| Packet Count | počet identifikovaných paketů útoku |

| Volume (Kbits) | objem, síla útoku (v kilobitech) |

| VLAN Tag / Context | VLAN na které DefensePro útok detekovalo, pokud má hodnotu N/A nebo 0 znamená to, že VLAN tag není k dispozici |

| MPLS RD | MPLS route distinguisher pro který byl útok detekován |

| Device IP | IP adresa managementu DefensePro |

| TTL | TTL paketů útoku |

| L4 Checksum | L4 checksum útoku |

| TCP Sequence Number | sekvenční číslo TCP |

| IP ID Number | ID číslo IP |

| Fragmentation Offset | Fragmentation Offset útoku |

| Fragmentation Flag | příznak fragmentace: 0 označuje, že je útok nebyl proveden fragmentovanými pakety,1 označuje, že útok byl proveden fragmentovanými pakety |

| Flow Label | pouze u IPv6, flow label, který útok využil |

| ToS | ToS útoku |

| Packet Size | velikost paketu útoku |

| ICMP Message Type | typ zprávy ICMP (tato hodnota se zobrazí pouze v případě, že jde o ICMP protokol) |

| Source IP | zdrojová IP adresa útoku |

| Destination IP | cílová IP adresa útoku |

| Source Ports | zdrojové porty útoku |

| Destination Ports | cílové porty útoku |

| DNS ID | ID DNS |

| DNS Query | DNS požadavek, který útok provedl |

| DNS Query Count | počet DNS požadavků, které útok provedl |

Tabulka č. 3 – vysvětlení hodnot vypsaných ve footprintu útoku.

Záložka Charakteristika

V charakteristice útoku se nachází další podrobnosti, některé se překrývají s hodnotami z tabulky č. 3. Záložka ale navíc obsahuje i informaci o délce a síle útoku nebo aktuálním stavu ochranného procesu. Tyto položky jsou vysvětleny v tabulce č. 4.

| Název položky | Popis |

| Avg Burst Duration | průměrná doba trvání burstu ve formátu hh:mm:ss |

| Avg Burst Rate | průměrná rychlost burstu v Kb/s |

| Avg Time Between Bursts | průměrná doba prodlevy mezi jednotlivými burst útoky ve formátu hh:mm:ss |

| Controller State | stav ochrany, nabývá hodnot: footprint analysis, footprint-applied, burst-footprint-blocking, footprint-is-overblocking, non-attack (vysvětlení níže) |

| Current Burst Number | aktuální počet propuknutí burst útoku |

| Burst Active | nabývá hodnot YES – právě pod burst útokem, NO – aktuálně není pod burst útokem |

| Max Burst Rate | rychlost největšího burst útoku v Kb/s |

| Version | verze útoku |

Tabulka č. 4 – popis položek ze záložky Charakteristika.

Stavy generování footprintů:

- Footprint analysis – BDoS ochrana rozpoznala útok a právě generuje jeho footprint (filtr pro odfiltrování útoku).

- Footprint-applied – BDoS ochrana blokovala útok na základě vygenerovaného filtru. Přes systém s uzavřenou zpětnou vazbou optimalizuje pravidlo pro generování filtru, aby dosáhla maximálního zmírnění útoku.

- Burst-footprint-blocking – ochrana blokuje aktuální burst útok na základě filtru generovaného předchozími stavy. Tento stav trvá, dokud burst útok neskončí.

- Footprint-is-overblocking – ochrana útok zablokovala, ale po zjištění overblockingu (tj. blokování i části legitimního provozu) tuto akci třikrát ukončila, aby mohla vygenerovat a implementovat nový typ filtru pro konkrétní útok. Stav trvá obvykle 10 minut.

- Non-attack – provoz nebyl identifikován jako útok, proto nedošlo k jeho blokaci. Ochrana nedetekovala žádný s existujících filtrů a nezaznamenala ani znaky, které by nesplňovaly přísná kritéria charakterizující legitimní provoz.

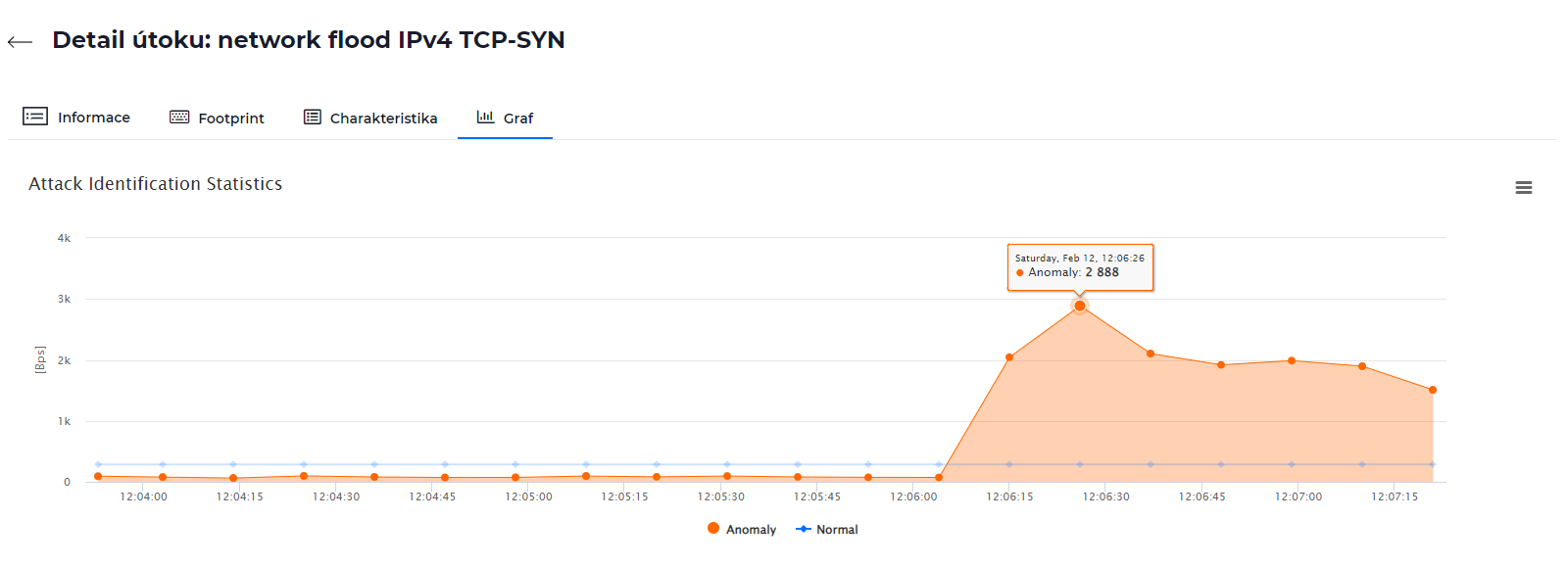

Graf útoku

V poslední záložce najdete vygenerované grafické zobrazení útoku v porovnání s běžným síťovým provozem. Graf si můžete stáhnout ve formátu PNG, JPEG, PDF nebo SVG.