Ochrana proti DDoS útokům aneb Proč jen firewall nestačí

Nebezpečí přicházející po síti se stále mění a diverzifikuje a chránit se jen firewallem už dnes dávno nestačí. Zvlášť nebezpečné DDoS útoky, které mohou během okamžiku vyřadit z provozu všechny servery na dlouhé hodiny, vyžadují specializovanou ochranu.

Co je DDoS útok a proč jej nepodceňovat

DDoS útoky mají za cíl přehltit server obrovským množstvím požadavků a vyřadit ho z provozu. To může vést ke ztrátě výdělku, poškození reputace firmy a odchodu zákazníků ke konkurenci. Podle Bulletproof’s Annual Cybersecurity Report může menší firmy útok stát až 120 tisíc dolarů (cca 2,7 mil. Kč), velké společnosti někdy zaplatí dokonce až 2 miliony dolarů (cca 44,9 mil. Kč).

Říkáte si – jsme jen malá firma, proč by na nás někdo útočil? Raději neriskujte – útok si totiž může za pár tisíc objednat třeba váš konkurent v předvánoční špičce, aby vám přetáhl klientelu. Na černém trhu stojí hodina asistovaného DDoS útoku zhruba jen 1000–1800 Kč.

Chcete být před DDoS útoky v bezpečí?

V MasterDC vám nabízíme specializovanou anti-DDoS ochranu, která odrazí útoky o síle až několika desítek Gbps. Zařízení Radware DefensePro útoky odfiltruje v reálném čase a vy si jich ani nevšimnete.

Pokud chcete být před DDoS útoky v bezpečí, investujte do ochrany proti DDoS útokům. Proč na ochranu před nimi nestačí základní bezpečnostní opatření – firewall? Zjednodušeně řečeno – nebyl na to navržený. Firewall se zaměřuje na prevenci nepovoleného vniknutí jedné entity v určitou chvíli a ne na prevenci legitimních požadavků poslaných milionkrát ve stejnou chvíli.

Pojďme si nejprve více přiblížit podstatu DDoS útoků a fungování firewallu.

Cílem DDoS útoku je zahlcení serveru

DDoS útoky (neboli distributed denial-of-service ) mají za cíl zahltit server (službu nebo síť) enormním množstvím zaslaných požadavků a přerušit tak jeho provoz. Strůjci DDoS útoků ke svým činům většinou zneužívají rozsáhlé sítě nakažených počítačů, které požadavky provádí (tzv. botnety). Zasílané požadavky jsou často legitimní, a je proto velmi těžké je oddělit od normálního toku dat.

Útok si jednoduše můžete představit jako dálnici, na kterou najednou začne vjíždět obrovské množství dalších vozidel. Tok aut houstne, řidiči nemohou v cestě pokračovat, dálnice nápor nezvládá a nakonec doprava kolabuje.

DDoS útok si můžete představit jako ucpávající se dálnici. Zdroj: Cloudflare

Proč vůbec někdo DDoS útoky posílá?

Důvodů, proč někomu stojí za to vyslat DDoS útok je více. Mezi ty nejčastější patří například vydírání. Své o tom ví projekt GitHub, který na konci února 2018 zaznamenal vůbec první terabitový útok v historii. Hackeři tehdy požadovali výkupné v kryptoměně Monero ve výši 50XMR (cca 308 tisíc Kč).

Ačkoliv GitHub investuje do DDoS ochrany značné zdroje, na útok o síle 1,35 Tbps nebyl připraven. Do té doby nejsilnější zaznamenaný útok byl totiž téměř dvojnásobně nižší. Pro srovnání, podle českého peeringového uzlu NIX.CZ, činí průtok dat ve špičce českého internetu kolem 1,5 Tbps.

Podobně jako v případě GitHubu museli být překvapení i administrátoři z AWS, když v červnu 2020 zaznamenali 3 dny trvající útok o síle 2,2 Tbps, což je dosud platný rekord.

Tak velké DDoS útoky jsou ale finančně náročné a v praxi jsou běžné spíše útoky o síle v řádech několika jednotek až desítek Gbps. U nich bývá častou motivací třeba i konkurenční boj nebo pomsta stávajících či bývalých zaměstnanců.

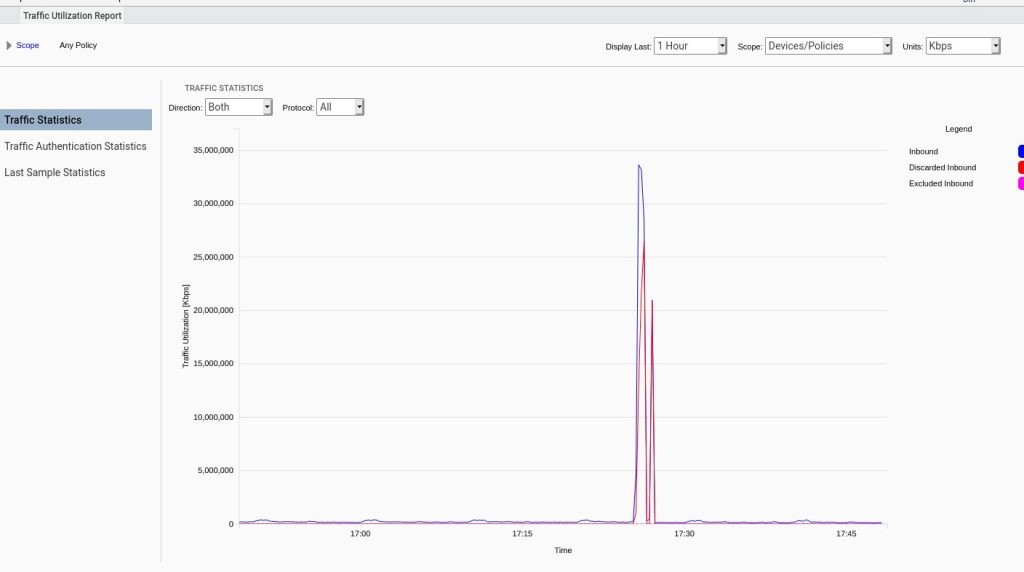

Při monitoringu serverů umístěných v MasterDC se s takovými DDoS útoky setkáváme běžně. Díky hardwarové ochraně Radware DefensePro se s nimi ale dokážeme vypořádat takovým způsobem, že vlastník služby ani nepozná, že na něj nějaký útok šel.

Odfiltrovaný útok o síle 33 Gbps z února 2021, který cílil na zákaznický server umístěný v našich datových centrech.

Firewall je na DDoS útoky krátký

Firewall naopak chrání síť před jednotlivými pokusy škodlivých dat o proniknutí do sítě. V praxi se jedná o zařízení či software oddělující provoz mezi dvěma sítěmi, který propouští data podle určitých předem definovaných pravidel. Firewall v podstatě zastává roli síťového policisty – umožňuje legitimním paketům (data sdružená v bloku) pokračovat bez omezení a špatné pakety blokuje, aby nezískaly přístup k vaší síti.

Proč ale samotný firewall k ochraně před DDoS útoky nestačí?

1. DDoS útok firewall snadno přehltí

Firewall je stavové zařízení – to znamená, že ukládá stav každého spojení – a má jen omezenou kapacitu stavových tabulek. Zároveň má nízký PPS výkon (tj. počet zpracovaných paketů za sekundu). Při DDoS útoku proto dojde k přetečení stavových tabulek a útoky pomocí malých paketů s vysokým PPS způsobí přetížení CPU na serveru, který musí pakety zpracovávat. To firewall zahltí tak, že nedovede server dále chránit.

2. DDoS útok může vypadat jako legitimní tok dat

Pravidla umožňují firewallům zabraňovat škodlivým tokům dat. DDoS útoky ale mohou vypadat jako legitimní tok dat a firewall je nezastaví– např. SYN flood útoky. Ochrana před DDoS útoky vyžaduje hloubkovou inspekci paketů společně s protiopatřeními zabraňujícími útoku.

3. DDoS útok může probíhat skrze otevřené porty

Firewall může být nastavený tak, aby blokoval nežádoucí porty, jiné však nechal otevřené – např. port 80 (HTTP/ web), 25 (STMP/ mail), 443 (SSL/ web) apod. DDoS útoky však mohou probíhat i právě na těchto otevřených portech a firewall je tak nedokáže zastavit.

4. DDoS může mířit na cíle mimo působnost firewallu

Firewall dovede chránit interní cíle, ale webové stránky na obvodu sítě nebo aplikace, které mohou být sdíleny s třetími stranami, ochránit nemusí. Podobně DNS služby nemohou být firewallem chráněny.

5. Firewall cílem útoku

Firewall sám se navíc může stát cílem DDoS útoku – stává se tomu tak v případě protokolových DDoS útoků. Jejich cílem je zahltit firewall natolik, aby nebyl schopný propouštět ani legitimní data.

Typy DDoS útoků

Hackeři vymýšlejí stále nové způsoby, jak znemožnit provoz serveru. Obecně dnes můžeme DDoS útoky rozdělit do několika kategorií:

Volume Based Attacks: Nejčastější typ DDoS útoků. Zahrnují UDP floods útoky, ICMP floods a další spoof-packet floods. Cílem takových útoků je konzumovat veškerou dostupnou šířku přenosového pásma mezi cílem a vnějším internetem.

Protocol Attacks: Zahrnují SYN floods, fragmented packet attacks, Ping of Death, SMurf DDoS a mnohé další. Cílem těchto typů útoků je narušení služby spotřebováním veškeré dostupné kapacity stavových tabulek serverů nebo zprostředkujících zdrojů jakými jsou např. firewall a load balancer.

Application Layer Attacks: Zahrnuje GET/POST floods, útoky cílící na ApacheApacheApache je nejpoužívanější webový server, tzn. že dodává prohlížečům jednotlivé webové stránkyvíce, Windows a podobně. Takové útoky sestávají ze zdánlivě legitimních a nevinných požadavků a jejich cílem je zhroucení serveru. Tyto útoky je nejtěžší odrazit.

Jak se tedy proti DDoS útokům účinně bránit?

V zásadě existují jen dva přístupy, jak se lze s DDoS útoky vypořádat. Buď můžeme při podezření na útok zastavit tok veškerých dat či dat např. jen ze zahraničí (ale tím zamezíme i přístupu legitimních požadavků), nebo odlišíme škodlivá data, která mají za cíl server zahltit, a odfiltrujeme je tak, aby legitimní požadavky mohly dále pronikat do sítě. Právě to je cílem AntiDDoS ochrany.

Vzhledem k velkému množství různých druhů útoků, které se navíc dále vyvíjí a mění, se i konkrétní ochranná opatření jednotlivých výrobců liší. Postupy jsou značně komplikované, pro ilustraci uveďme některé z těch základních, na kterých je DDoS ochrana založena:

- Systémy ochrany sledují množství toku dat do sítě a porovnávají ho s historickým průměrem toku dat.

- Systémy měří i objem toku dat ze zdrojové IP adresy. Některé z nich porovnávají příchozí/odchozí tok dat u zdrojové IP adresy a pokud je zde velká převaha odchozího toku dat, IP adresa se zdá podezřelou.

- Systémy sledují typy paketů – např. kontrolují, zdali jsou v porovnání s minulými zkušenostmi použité neobvyklé protokoly (ICMP nebo UDP).

- Systémy využívají různých algoritmů, které určují, zda bude tok dat zablokován. Od jednodušších ve stylu „pokud je úroveň SYN paketů z jedné adresy větší než X, tak dojde k zablokování adresy“ až po ty opravdu sofistikované.

Dnešní DDoS útoky jsou ale natolik sofistikované a komplikované, že i samotná AntiDDoS ochrana se stala velmi komplexní. Hackeři s oblibou využívají tzv. multivektorové útoky. Takový útok cílí na více protokolových vrstev najednou, příkladem může být DNS amplifikace zároveň s HTTP flood. Čím komplexnější je útok, tím složitější je oddělit nežádoucí tok dat od běžného toku. Proto je nutné využívat kvalitní vícevrstvou ochranu.

Další specifické typy DDoS útoků

Burst útoky jsou známé také jako “hit and run DDoS”. Hackeři vysílají velké množství útoků během krátké chvíle a opakují je v náhodných intervalech. Jednotlivý útok tak trvá několik vteřin, celá série takových útoků ale zabírá i celé hodiny.

HTTP/HTTPS flood útoky se sice neřadí mezi ty nejsofistikovanější, ale rozhodně patří mezi ty nejčastější. Útočník při nich posílá obrovský objem HTTP GET paketů, aby svůj cíl přetížil. Výsledkem je většinou snížený výkon nebo nedostupnost vyhlídnutého webu či serveru.

IoT botnet útoky fungují tak, že hackeři nakazí velký počet IoT zařízení, z nichž pak v určitý okamžik pošlou útoky na vyhlídnutou stránku nebo server. Uživatelé nakažených počítačů často ani nezjistí, že se takto stali prostředníky DDoS útoku. Podle průzkumu od Radware zaznamenalo tento typ útoku 10 % dotázaných firem. Odhaduje se však, že skutečné číslo bude vyšší. Už jen proto, že pouze jeden ze šesti respondentů si uvědomoval, že i on se může stát terčem IoT botnet útoků.

SSL útoky patří vůbec k těm nejsložitějším a ubránit se jim stojí mnoho peněz i úsilí. Útoky jsou vysílány během procesu ustanovení SSL spojení, kdy útočník vysílá velké množství dat na SSL server. O tom, že jejich oblíbenost stoupá svědčí to, že mezi lety 2017 a 2018 jejich počet vzrostl o 13 %. Statisticky jsou tyto útoky nejčastěji mířené proti americkým společnostem, které čelí o 16 % většímu počtu útoků, než je světový průměr.

TCP ACK reflexe je název pro útok, kdy hacker pošle paket na vyhlídnutý TCP server, přičemž to vypadá jakoby ho vysílal z IP adresy oběti. Následně na ni prostředník útoku zasílá RST pakety. Tento typ útoku stejně jako všechny reflexivní útoky je možné provést jen ze sítí, které umožňují spoofing (podvržení) zdrojových IP paketů.

Kde AntiDDoS ochranu získat?

Ochranu před DDoS útoky ve formě softwaru i hardwaru nabízí celá řada společností. Liší se především tím, jaké typy útoků a s jak velkou intenzitou dokážou odrazit. Ta nejúčinnější – hardwarová – řešení jsou velmi nákladná a velká část firem si je nemůže dovolit pořídit. Naštěstí kvalitní ochranu dnes poskytují někteří hostingoví poskytovatelé.

I my v MasterDC nabízíme zákazníkům možnost se před DDoS útoky účinně chránit, a to za zlomek ceny, kterou by zaplatili, kdyby si podobnou DDoS ochranu kupovali celou sami. V datacentru máme hardwarové zařízení Radware DefensePro, které odfiltruje nežádoucí provoz, aniž by uživatelé zaznamenali jakékoli narušení. Chrání před útoky o síle až několik desítek Gbps a odráží aplikační i síťové útoky. Díky patentované behaviorální analýze umožňuje ochranu i před sofistikovanými útoky, které jiné IPS/IDS systémy nedetekují.

Nabízíme dvě varianty ochrany:

- Ochrana před DDoS útoky + Intrusion Prevention System (IPS) dostupná ke službám s volitelnou konektivitou za cenu od 120 Kč/ měsíc.

- Individuálně navrhujeme také aplikační ochranu před HTTP a DNS flood.