Zabezpečení mail serveru: technologie pro ověření a filtraci pošty

Poslední aktualizace 7. 8. 2023

Nezabezpečený mail server je snadným terčem kybernetických útoků. Ať už jde o spam, který může poškodit dobré jméno firmy, nebo phishing představující reálnou hrozbu pro citlivá data. V tomto návodu najdete základní informace o technologiích, jež doporučujeme použít k ověření odesílatele a filtraci příchozí pošty.

Zákazníci MasterDC si mohou ke svým službám pořídit ovládací panel ISPmanager, v němž lze filtrování spamu jednoduše nastavit. Bližší popis cesty k nastavení těchto technologií v ISPmanageru najdete v sekci Nastavení ochrany v ISPmanageru.

Základy zabezpečení

- Šifrování – zabezpečení spojení (ověření přes IMAP, šifrování přes POP3, použití SSL nebo TLS).

- Ověřování – ověření odesílatele pomocí SPF, DKIM a DMARC zajistí, že vámi odeslaná zpráva nebude vyhodnocena jako spam.

- Konfigurace mail relay – definujte domény a IP adresy, pro které bude mail server zprostředkovávat předávání zpráv.

- Výchozí nastavení a spojení – odstraňte nepotřebné funkce serveru, které jsou součástí výchozího nastavení. Server ideálně vyhraďte pouze k mailovým účelům. Pro další služby, jako je například FTP, využijte jiný. Omezte celkový počet možných připojení k SMTP serveru.

- Kontrola přístupů – chraňte server před neoprávněným přístupem. Ověřování SMPT vyžaduje, aby uživatelé nejprve zadali uživatelské jméno a heslo, než jim bude umožněno ze serveru odesílat zprávy. Ujistěte se, že přístup k serveru mají pouze ty osoby, které ho skutečně potřebují.

- Prevence proti zneužití – sledujte blocklisty DNS-based a SURBL (Spam URI Real Time Blocklists) a odmítejte e-maily z domén a IP adres, které jsou v nich uvedeny. Vytvořte si i vlastní seznam nedůvěryhodných IP adres. Příchozí poštu vždy filtrujte.

Ověření odesílatele

Pomocí ověřování uživatele, zajistíte, že vámi odeslaná pošta nebude vyhodnocena jako spam. Technologie, které se k tomuto účelu využívají, jsou SPF (Sender Policy Framework), DKIM (DomainKeys Identified Mail) a DMARC (Domain-based Message Authentication, Reporting and Conformance).

SPF

Sender Policy Framework slouží k ověřování IP adresy odesílatele a chrání tak proti spamu. K ověření je nutné vytvořit DNS TXT záznam ve formátu SPF definující adresy uživatelů, kteří jsou oprávněni odesílat poštu z dané domény. DNS TXT záznam může vypadat například takto:

@ IN TXT "v=spf1 ip4:XXX.X.X.X/XX ip4:XXX.XX.XXX.XXX include:domenatretistrany.cz -all"Na základě SPF záznamu pak SMTP server rozhoduje, zda je IP adresa, z níž zpráva přišla, schválena pro konkrétní doménu. Pokud ano, jedná se o důvěryhodný e-mail a server ho může přijmout.

V záznamu představuje @ doménu, z níž byla zpráva odeslána. v=spf1 definuje použitou verzi SPF. Pravidla začínající ip4 označují povolené (důvěryhodné) IPv4 adresy. Toto pravidlo může začínat i ip6, tj. IPv6 adresy. Pravidlo include definuje jakoukoli „třetí stranu“, která je autorizována k odesílání zpráv pod jménem dané domény.

Po výčtu veškerých relevantních IP adres a tagu include je každý záznam zakončen pravidlem ~all, nebo –all. To udává, jak přísné zásady mají být použity, když dojde k identifikaci serveru, který neoprávněně odesílá e-maily pod jménem dané domény. Pravilo all může být spojeno s těmito značkami:

-all– představuje tzv. „hardfail“, pokud server není uveden v SPF záznamu, je e-mail vyhodnocen jako nevyhovující a odmítnut.~all– jedná se o „softfail“, e-mail odeslaný ze serveru, který není uveden v SPF záznamu, bude přijat a označen.+all– toto označení umožňuje jakémukoli serveru odesílat e-maily pod jménem dané domény. Tuto možnost důrazně nedoporučujeme používat.

SPF záznam může obsahovat ještě další pravidla:

a(a:nazevdomeny.cz;a/prefixneboa:nazevdomeny.cz/prefix) – udává DNS A záznam domény představující ověřený zdroj.mx– zadává se ve stejném formátu jakoa, definuje však záznam DNS MX.ptr(ptr:doména) – určuje reverzní název hosta odesílající IP adresy jako ověřený zdroj odeslané zprávy. Tento mechanismus by se, pokud možno, neměl používat.exsists:doména– na místoincludelze použít pravidloexsists, které ověří existenci záznamu A pro danou doménu. V tomto případě je možné využít také makra a záznam díky nim vyhledat dynamicky.exp– v případě, že dojde k selhání ověření, bude o tom uživatel informován.redirect– přepošle dotaz na jinou doménu.

a, mx, ptr, include a exists. Pokud doména pod pravidlem include provede vyhledávání záznamu A a MX, započítají se obě tato vyhledávání.DKIM

DomainKeys Identified Mail je nástroj, který umožňuje elektronicky podepsat hlavičky odchozích e-mailů. Příjemce zprávy je díky tomu schopen rozpoznat, že e-mail byl skutečně odeslán z adresy, která je uvedena v poli odesílatel.

Mail server odesílající e-mail ho podepíše privátním klíčem. Veřejný klíč je pak potřeba vložit do DNS záznamů domény. Pomocí veřejného klíče pak může příjemce e-mailu ověřit odesílatele.

Pokud dojde k identifikaci neodpovídajícího podpisu, není e-mail příjemci vůbec doručen.

DMARC

Domain-based Message Authentication, Reporting and Conformance svou funkcí doplňuje SPF a DKIM. Jakmile SPF a DKIM rozpoznají neověřeného odesílatele, musí server příjemce zprávy vědět, jak má s takovou zprávou naložit. Pravidla tohoto postupu definuje DMARC. Mimo to může DMARC zasílat reporty o odesílaných e-mailech a jejich příjemcích, tzv. RUA a RUF reporty.

- RUA (agregovaný report) – odesílá se průběžně v administrátorem stanovených intervalech a obsahuje přehled mailového provozu. Zahrnuje veškeré IP adresy, které se pokusily předat e-mail příjemci pod jménem vaší domény.

- RUF (forenzní report) – probíhá v reálném čase a odesílá se pouze ve chvíli, kdy je identifikováno „selhání“, zobrazuje původní hlavičku zprávy a může obsahovat i tělo původní zprávy.

Bez zavedení DKIM a SPF nelze DMARC používat. DMARC totiž kontroluje, jestli se doména v DKIM podpisu shoduje s doménou odesílatele v hlavičce e-mailu a jestli pochází z autorizované IP adresy v SPF záznamu.

DMARC aktivujete vložením nového DNS TXT záznamu. Ten může vypadat např. takto:

_dmarc TXT 1800 v=DMARC1; p=quarantine; sp=none; adkim=r; aspf=r; fo=1; rua=mailto:dmarc@nazevdomeny.cz; ruf=mailto:dmarc@nazevdomeny.cz; rf=afrf; pct=100; ri=86400_dmarc– definuje doménu. Pokud jde o nastavení DMARC pro hlavní doménu, není potřeba doplňovat žádný další identifikátor. Chcete-li DMARC nastavit pouze pro subdoménu, uveďte za něj ještě tečku a název požadované subdomény, např. pro events.master.cz to bude_dmarc.events.TXT– typ záznamu1800– TTLv– verze protokolup– určuje, jak zacházet se zprávami, které jsou vyhodnoceny jako nedůvěryhodné.none– nedojde k žádné akci, e-mail bude příjemci doručen, DMARC v takovém případě slouží čistě k reportování.quarantine– příjemci bude e-mail doručen, ale ve většině případů bude označen jako spam.reject– dojde k odmítnutí e-mailu, zpráva nebude doručena jejímu příjemci.

sp– jak má se zprávami zacházet subdoména, nabývá stejných hodnot jako parametr p.adkim– způsob ověřování DKIM, definuje, kdy je podpis hlavičky vyhodnocen jako shodný s veřejným klíčem.r(relaxed) – pro stanovení shody stačí, když souhlasí název hlavní doménys(strict) – shoda nastane pouze tehdy, když je název domény zcela totožný, vč. názvu subdomény

aspf– způsob ověřování SPFr(relaxed) – pro stanovení shody stačí, když souhlasí název hlavní doménys(strict) – shoda nastane pouze tehdy, když je název domény zcela totožný, vč. názvu subdomény

fo– nastavení zasílání RUF reportu, nabývá hodnot:0– mail server příjemce odesílá report ve chvíli, kdy zpráva neprojde přes ověření DMARC (SPF i DKIM), 0 je výchozí hodnotou1– mail server příjemce odesílá report, pokud zpráva byla úspěšně ověřena DMARC, ale ověření přes SPF nebo DKIM selhalo.d– report bude odeslán ke zprávě, která podle DKIM nebude mít shodu klíče.s– report se odešle, když zpráva neprojde kontrolou SPF.

rua– e-mailová adresa, na kterou si chcete nechat zasílat agregované reporty.ruf– e-mailová adresa pro zasílání forenzních reportů.rf– formát reportů, nabývá pouze hodnotyafrf.pct– procento zpráv, které budou podléhat kontrole (pokud stanovíte hodnotu 100, bude probíhat kontrola všech zpráv).ri– interval pro zasílání agregovaných reportů (ve vteřinách)

Filtrace spamu

Z pohledu příjemce se lze spamu a nedůvěryhodným e-mailům předcházet pomocí filtrování zpráv. Mezi technologie, které se k tomuto účelu nejčastěji využívají, patří greylisting, blacklist (blocklist), SpamAssassin a Clam AntiVirus.

Greylisting

Technika greylistingu je založená na pozdržování příchozí pošty a dočasné nedostupnosti SMTP serveru (server příjemce) pro odesílatele. Greylisting spoléhá na to, že spammeři se soustředí na velké objemy a rychlost odeslaných zpráv. Při nedostupnosti SMTP serveru proto spammer s největší pravděpodobností pokus o odeslání zprávy nezopakuje, na rozdíl od legitimního serveru.

Při doručení nové zprávy mail server kontroluje IP adresu a poštovní adresu odesílatele a poštovní adresu příjemce. Následně odešle odesílateli odpověď o dočasné nedostupnosti serveru příjemce:

450 Requested mail action not taken: mailbox unavailablePo opětovném pokusu o doručení zprávy už bude e-mail přijat a adresa odesílatele uložena do databáze ověřených odesílatelů.

Implementace greylistingu je poměrně snadná, nevyžaduje složitou konfiguraci nebo nastavení filtrů a nezatěžuje ani výkon serveru. Způsobů nasazení této technologie je celá řada a liší se v závislosti na operačním systému i typu MTA (Mail Transfer Agent).

Blacklist

Na černé listině (blocklistu) jsou vedeny IP adresy serverů nechvalně známých pro šíření spamu. Blacklisty se sestavují typicky v rámci e-mailových klientů nebo u poskytovatele e-mailu a obsahují takové zdrojové adresy, jejichž zprávy mají být odmítnuty.

Pro mail servery se nejčastěji používá RBL (Realtime Blackhole List). Někdy na něj můžete narazit pod zkratkou DNSBL, protože využívá systém DNS. DNSBL běžně používají poskytovatelé internetových nebo mailových služeb, protože sestává z obsáhlého seznamu veřejných domén a IP adres, které jsou považovány za nedůvěryhodné nebo prokazatelně rozesílají spamové e-maily.

Nejedná se však o centralizovaný seznam. Různé organizace sestavují své vlastní blacklisty. Ty mohou být veřejně dostupné k náhledu a využít je tedy může prakticky kdokoli (např. SpamHaus), nebo vyžadují nějakou formu ověření – formu privátního blacklistu využívá třeba Gmail nebo Outlook.

SpamAssassin

Platforma SpamAssassin byla vydána pod licencí Apache License 2.0 a filtruje spam na základě analýzy obsahu, k níž využívá různé techniky, od DNS přes kontrolní součty až po blacklisty a různé online databáze.

SpamAssassin může být přímo integrován na mail serveru a automaticky tak filtrovat veškeré zprávy. Může být ale zprovozněn i samostatně konkrétním uživatelem v rámci mailového klienta a filtrovat jen zprávy v rámci jeho e-mailové schránky.

Tato antispam platforma se díky principu bayesovského filtrování učí automaticky, přesto doporučujeme uživatelům v začátcích určit typ nevyžádaného a legitimního e-mailu, aby se filtr lépe naučil rozpoznat rozdíl.

Clam AntiVirus

Multiplatformní software Clam AntiVirus odhaluje viry a škodlivý software. Nejčastěji se používá právě pro analýzu virů, které mohou být potenciálně obsaženy v e-mailech, na straně poštovních serverů. Jedná se o open source software.

- Podporované OS: Unix-based, AIX, BSD, HP-UX, Linux, Mac OS X, OpenVMS, OSF, Solaris, od verze 0.96 i Microsoft Windows

- Nástroje: skener pro příkazovou řádku, automatická aktualizace databáze, nastavitelný více vláknový démon běžící na antivirovém enginu ze sdílené knihovny, e-mailový filtr, skenování na vyžádání

- Podporované formáty: Zip, RAR, Tar, Gzip, Bzip2, OLE2, Cabinet, CHM, BinHex, SIS, většina e-mailových formátů, ELF, Portable Executable soubory, dokumenty Microsoft Office, HTML, RTF, PDF

Nastavení ochrany v ISPmanageru

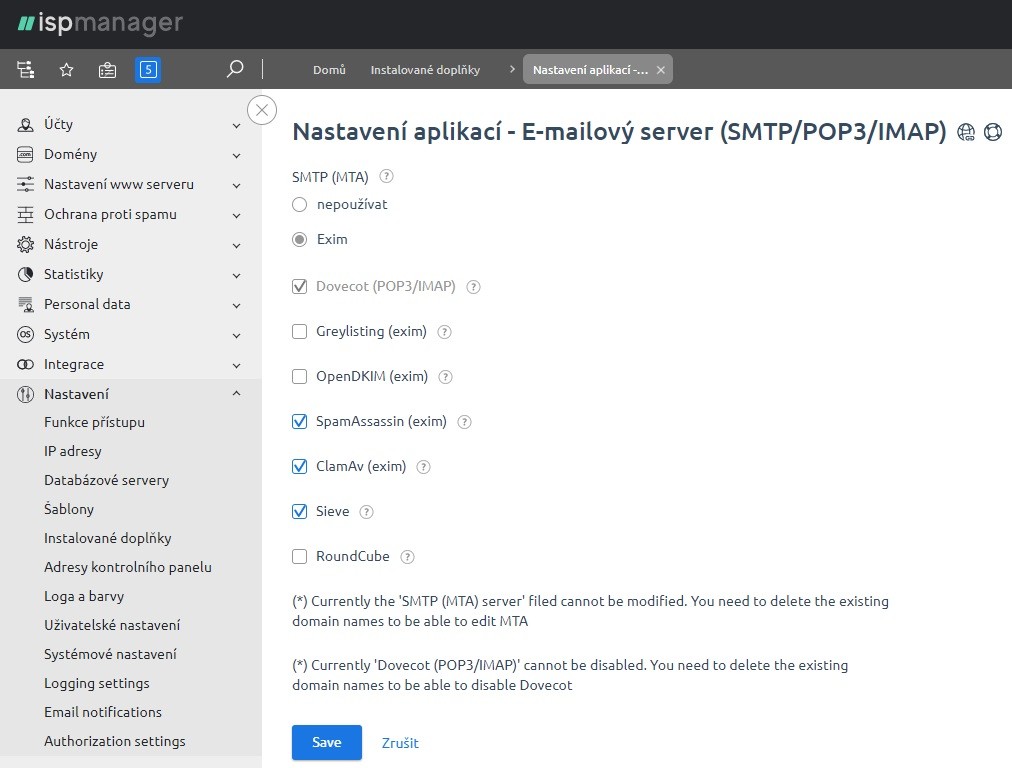

Zákazníci MasterDC, kteří ke svým službám využívají ovládací panel ISPmanager, si mohou ochranné nástroje jednoduše zapnout v přehledném webovém rozhraní.

Po přihlášení do ovládacího panelu přejděte na Úplná nabídka > Nastavení > Instalované doplňky > E-mailový server > pomocí checkboxů vyberte požadované ochranné prvky.

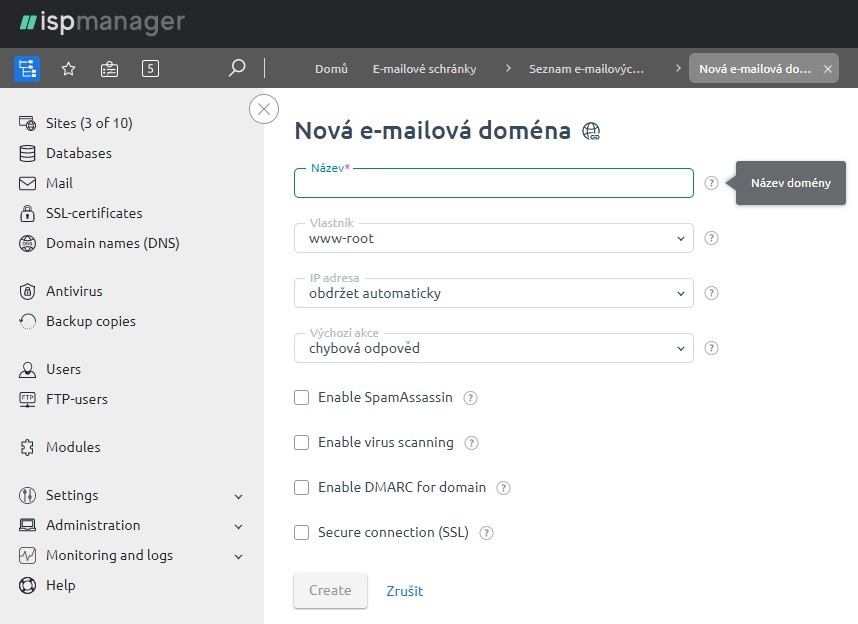

Ochranné technologie lze nastavit už při vytváření domény: Domény > E-mailové domény > Create mail domain > výběr technologie.